|

|

本帖最後由 makimaki2 於 2021-4-9 04:11 編輯

[版本]2567288之19h2

[問題]1.因為每次需要輸密碼不是很方便,希望能自動登入SYSTEM帳號

2.安全性考量希望改掉預設密碼

[已測試步驟A]

1.更改密碼,命令行執行

net user DefaultAccount 123456新密碼

net user Administrator 123456新密碼

2.

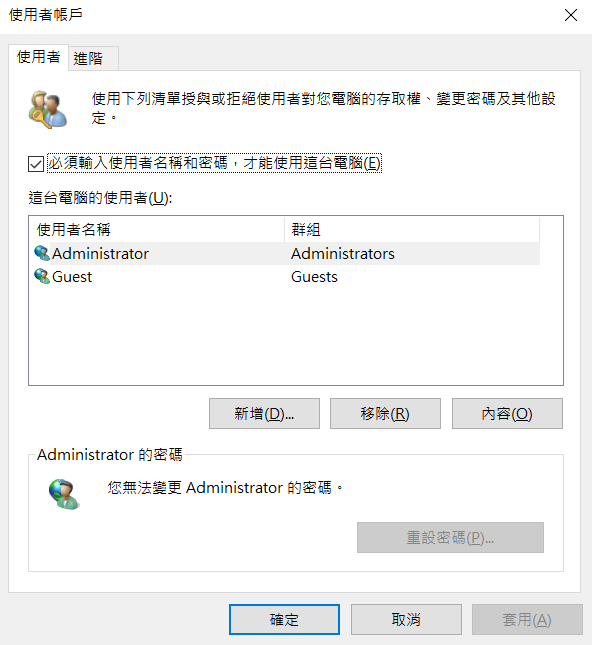

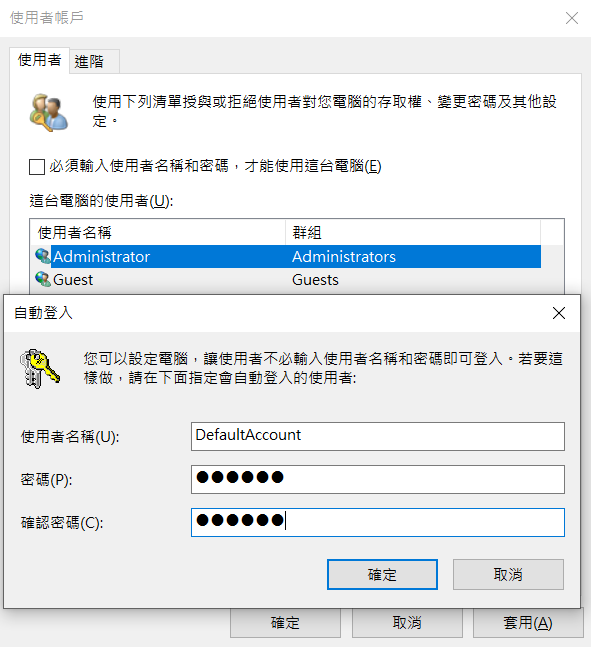

netplwiz

2.取消必須輸入帳號密碼,將帳號密碼填入彈出選單

3.確認後,經過比對,得到以下註冊表更動項

REGEDIT4

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon]

"AutoAdminLogon"="1"

"DefaultPassword"=-

"DefaultUserName"="DefaultAccount"

ˋ4.將上述註冊表整合到PE之config之SOFTWARE中

5.因為複製出來的SAM,SECURITY測試後可以掛載但是沒有內容

將前述PE中修正好的SAM,SECURITY複製,替換原版的SAM,SECURITY

[已測試步驟B]

6.關閉Administrator帳號激活

net user Administrator /active:no

7.同樣替換SAM,SECURITY

[結果]

經測試原PE帳號密碼有變更成功,Administrator有被關閉

但是以上變更,通過將SAM,SECURITY覆蓋原檔,整合好PE重開機後均無效

b1.無自動登入

b2.密碼依舊不變

b3.Administrator帳號沒有被關閉

ˋ8.假定reg load 離線PE之SAM,SECURITY

將會看到內容沒有被展開,需要System帳號權限才能展開,

差分註冊表可以導入,但是重開機直接藍屏

使用psexec -s -i Regedit.exe提升權限到SYSTEM

因為報錯 找不到網路路徑

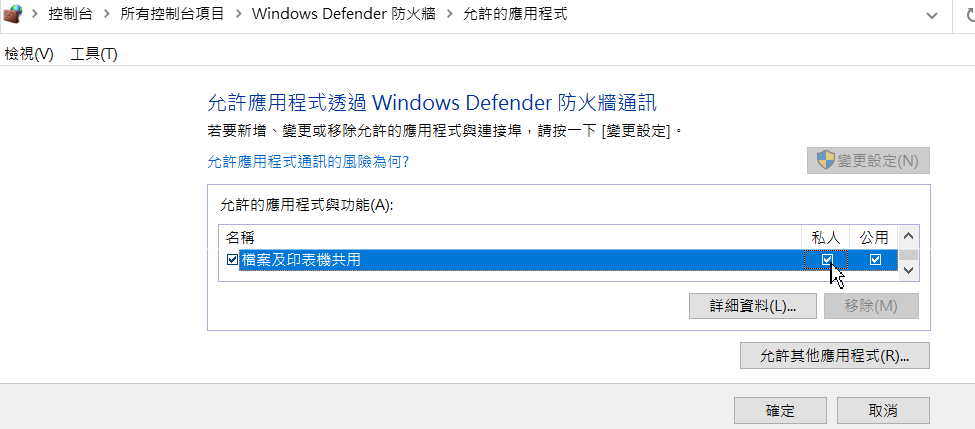

(1)開放防火牆netbios權限 139 ˋˋ445端口

(2)開放遠端登入權限

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System]

"LocalAccountTokenFilterPolicy"=dword:00000001

(3)開放 admin權限共享admin$ 遠端登陸與默認共用權限共享ipc$

net share ipc$

net share admin$

[結果]

psecec回傳0,執行成功

掛載後的SAM依然為空白

檢查PE之SAM,SECURITY僅為8K貌似是空白開機後動態生成的

9.重新執行步驟1-6

此時 經測試原PE帳號密碼有變更成功,Administrator有被關閉

使用指令 熱備份SAM與SECURITY

reg save hklm\sam Z:\SAM

reg save hklm\security Z:\SECURITY

此時得到的SAM與SECURITY為30K上下,而且可以通過SYSTEM權限的Reg load掛載,並且展開

10.將前述檔案替換掉PE之SAM,SECURITY,分別測試單檔與兩檔

[結果]

出現各種奇妙的當機方式,如顯示器OSD顯示頻率異常1000倍

[初步判斷]

(a)PE之SAM,SECURITY為空白檔案

(b)內容在開機時生成

(c)不能用非空白檔案替換,否則會妨礙動態生成(暫未定)

(d)PE開機過程生成帳號密碼的註冊表之數據存儲區待確定,找到此位置,就能修改PE密碼與自動登入

11.將1903原版PE之SAM,SECURITY開頭的所有檔案

取代本PE之對應檔案,重新封裝

[結果]

正常開機,依然存在密碼,依然需要登入

[判斷]

證實前述初步判斷,並確認了,追加登入密碼與輸密碼noname的方式

不是採用正規方式的SAM,SECURITY來儲存

而是利用SAM,SECURITY動態生成個過程中,從某點進行注入(非常規的數據注入口)

最後關鍵就是這個注入點在哪裡的問題,既然2567288能將密碼設為noname,理論上我們修正他的操作就能更動數據

只要找出來在那裡,就可以改密碼,改自動登入

|

|